Domain zone .By exploration: pt.2 (продолжение)

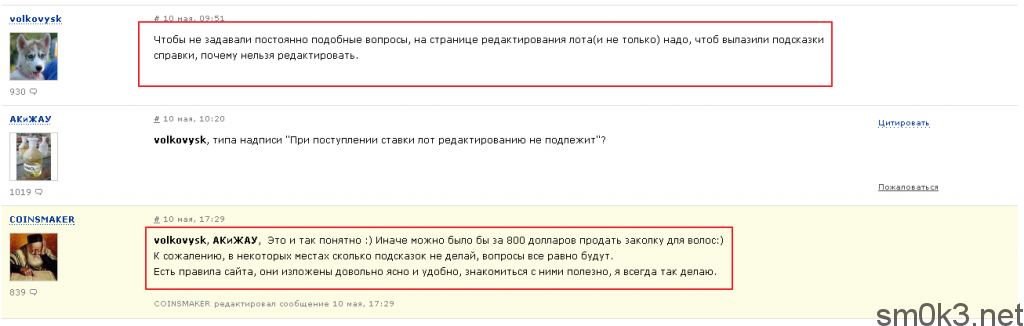

Начнем с AY.by, на данном портале были найдены следующие уязвимости: CSRF профиля, CSRF функции «Отпуск» (можно было отправлять пользователей в «отпуск» на 3 дня без возможности добровольного возврата), пассивная XSS в поле поиска, возможность редактировать лоты и CSRF при покупке лота (можно было подменять товары). По поводу CSRF при покупке лота, на форуме как-то упоминали похожую ситуацию кстати:

Через XSS в поиске была возможность перехвата сессии пользователя и соответственно — возможность авторизации под ними, пока сессия не была закрыта. С CSRF профиля вообще вышла интересная ситуация, сразу отписался на форум поддержки с примером уязвимости, ну и некоторые пользователя решили прогуляться по ссылке, в следствии чего были удалены аватарки, изменено поля личной информации для связи и все превратились в меня. 😆

Вообще, наверное все лучше посмотреть на видео, что б было понятнее «как и чего» происходило. Самая интересная уязвимость была — редактирование чужих лотов. Собственно, само видео ниже:

По поводу Migom.by, найдено было 2 удобные для совместного применения уязвимости: CSRF всего профиля + активная XSS в полях профиля. Реализация: пишем форму для подставления в профиль пользователя скрипта по перехвату кукисов, далее придумываем интересную ссылку и немного С.И., после чего начинаем ждать массового поступления отчетов. Тесты проводились на своем аккаунте без взаимодействия с пользователями портала.

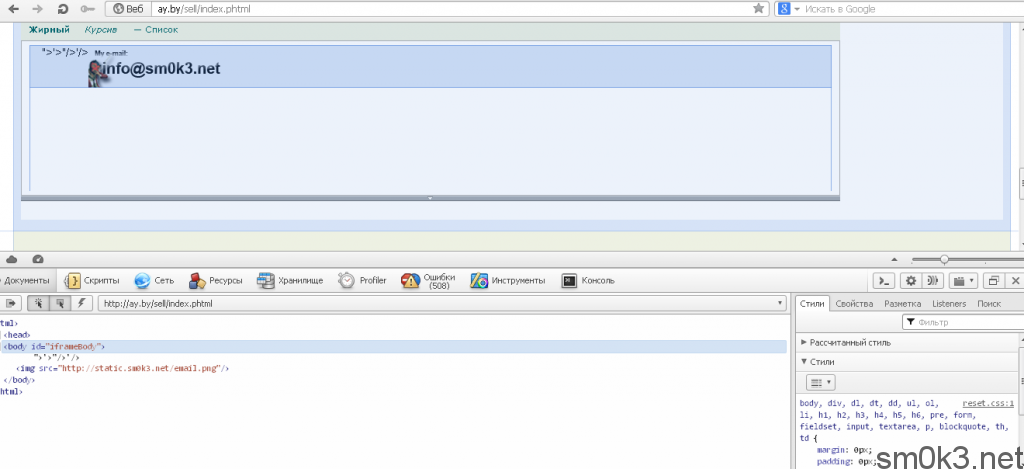

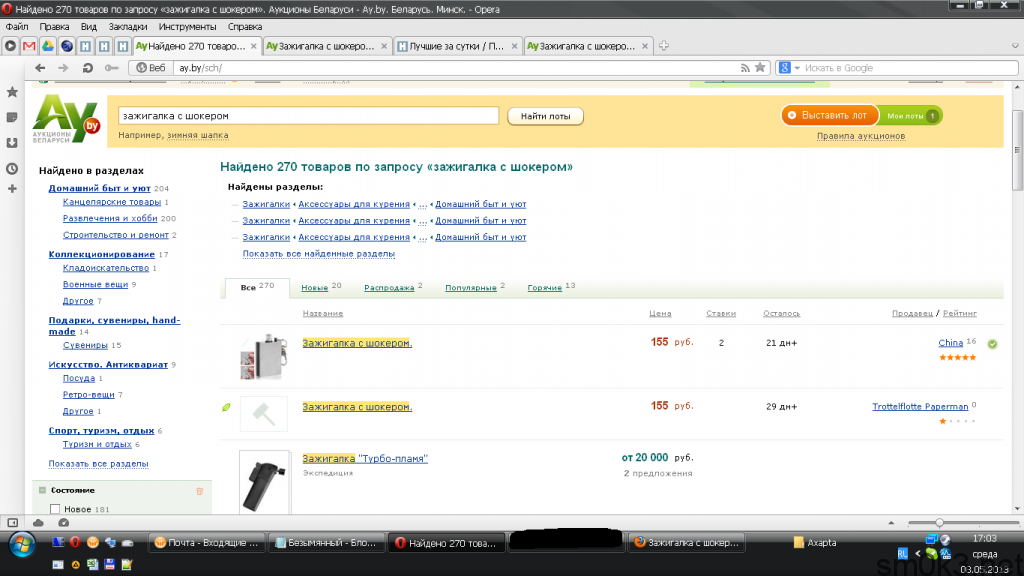

Ну и как обычно, немного картинок:

Добавление картинки в поле описания лота (AY.by), правда после сохранения оставался только код:

Изменение любого аукциона (AY.by):

Пример формы на скорую руку, которая использовалась для теста (AY.by profile CSRF):

Может быть интересно: